In diesem Artikel lesen Sie,

- wie Confidential Computing Vertraulichkeit sicherstellt,

- welche Anwendungsmöglichkeiten es gibt

- und wie Confidential Computing teure Hardware Security Module ersetzt.

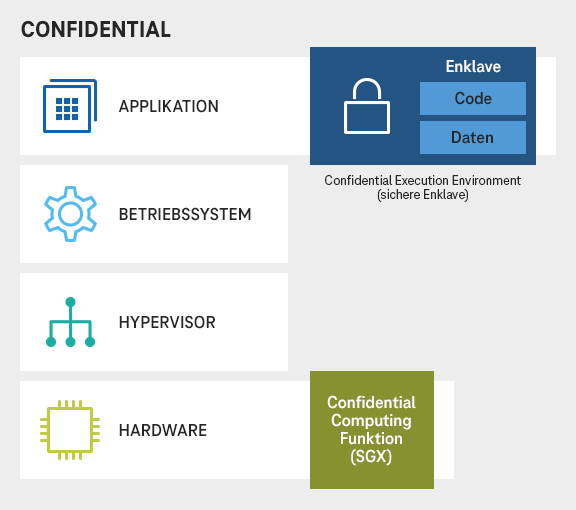

Confidential Computing ist eine Technologie, die die Sicherheit und Vertraulichkeit der Verarbeitung sensibler Daten in Cloud-Umgebungen gewährleistet. Confidential Computing steuert eine weitere Sicherheitskomponente bei, die u.a. wirkungsvoll den möglichen Zugriff des Providers auf die Daten unterbindet. Dies ist nicht zuletzt in regulierten Umfeldern wie der Gesundheitsbranche ein erforderlicher Sicherheitsstandard. Krankenkassen nutzen beispielsweise die Technologie, um sichere digitale Identitäten für ihre Versicherten zu realisieren.