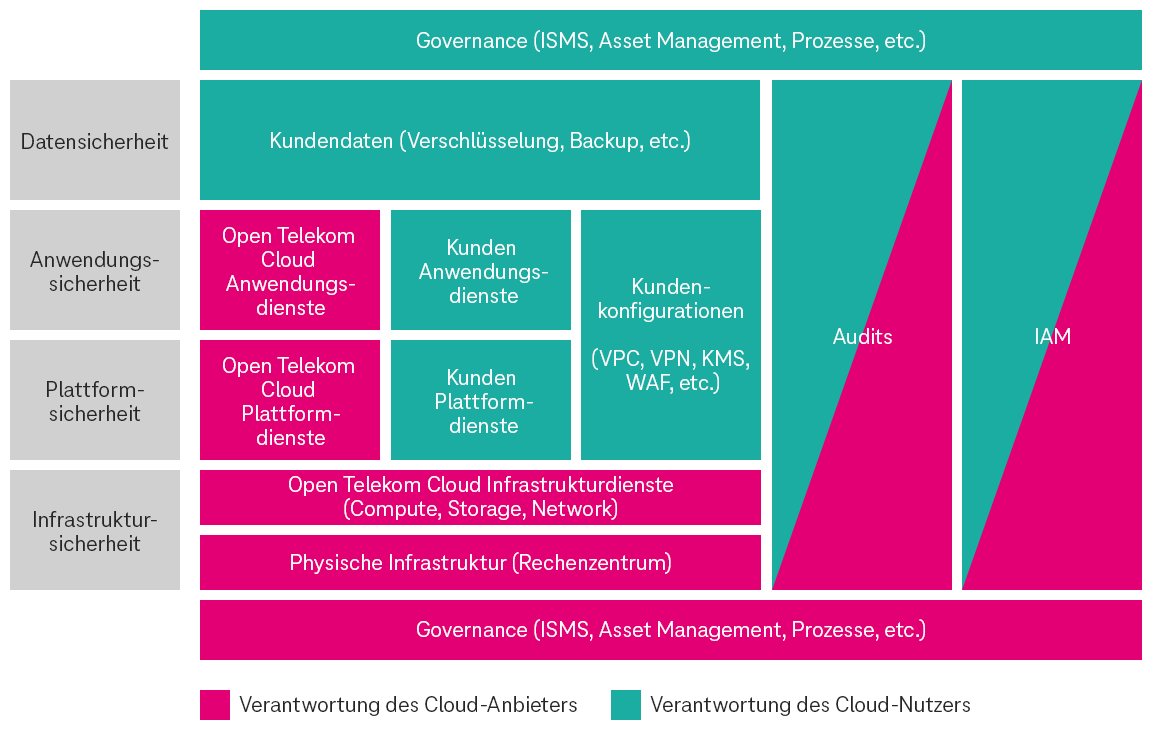

Wie auch bei anderen Clouds üblich, greift die Open Telekom Cloud auf das Konzept der gemeinsamen Verantwortung (Shared Responsibility) zurück. Einfach gesagt: Jede beteiligte Partei an einem Cloud Service ist für ihren Einflussbereich verantwortlich. Bitte beachten Sie, dass sich das Modell der gemeinsamen Verantwortung abhängig von der Art des Cloud-Servicemodells ausprägt.

Infrastructure as a Service (IaaS) stellt dem Cloud-Nutzer virtualisierte Rechenkapazitäten, Speicher und teilweise auch Netzwerkkomponenten zur eigenen Verwaltung bereit. Der Cloud-Nutzer kann eigene Gast-Betriebssysteme nach Belieben installieren. Dadurch hat er Kontrolle über die darüber liegenden Plattformen, Anwendungen und Daten. Bei Platform as a Service (PaaS) hat der Cloud-Nutzer zwar keinen Zugriff auf Betriebssystem und Hardware, kann aber vom Cloud-Anbieter bereitgestellte standardisierte Schnittstellen beziehen. Typische Beispiele hierfür sind Datenbanken oder Entwicklungsumgebungen. Software as a Service (SaaS) stellt dem Cloud-Nutzer Anwendungen in der Cloud bereit. Ein Zugriff auf unterliegende Schichten ist nicht mehr möglich.

Ein Beispiel aus dem IaaS-Modell verdeutlicht dies: Zum Einrichten eines Elastic Cloud Servers stellt die Open Telekom Cloud eine virtuelle Maschine (VM) über einen Hypervisor bereit. Anwender bestücken sie mit einem initialen Betriebssystem-Image, weisen ihr Netze und Datenspeicher zu und verbinden sie mit dem Internet. Anschließend installieren die Anwender ihre Applikationen auf dieser VM.

In der Verantwortung des Providers liegt dabei die Bereitstellung des Hypervisors, der Netze in und bis zur Cloud, Speicher und Images. Für die geeignete Zusammenstellung der Ressourcen, den Netzzugang zur Cloud oder das so installierte Betriebssystem nebst installierten Bibliotheken, Werkzeugen oder Anwendungssoftware ist jedoch der Anwender verantwortlich. Dazu zählt beispielsweise auch das regelmäßige Einspielen von Sicherheitspatches und aktualisierten Softwareversionen, aber auch die generelle Berechtigungsverwaltung, Backup und Wiederherstellung und Überwachung der VM.

Die Open Telekom Cloud unterstützt ihre Anwender, indem sie regelmäßig aktualisierte Images bereitstellt und Repositorys für Updates anbietet. Da aber vertragsgemäß die Open Telekom Cloud keinen Einblick in die virtuellen Server hat, ist der Anwender dafür verantwortlich, diese Angebote auch zu nutzen.